某高校任意文件上传漏洞,可拿system权限,文章发布时,该高校已经修复了该漏洞,并测试无法从该文章中的其他细节部分进行二次入侵

注册点

看到如上功能,所想到的三点:

(1) sql注入

(2) 密码重置漏洞

(3) 注册用户后产生的一系列漏洞

经测试,排除(1) (2) 只能进行(3)

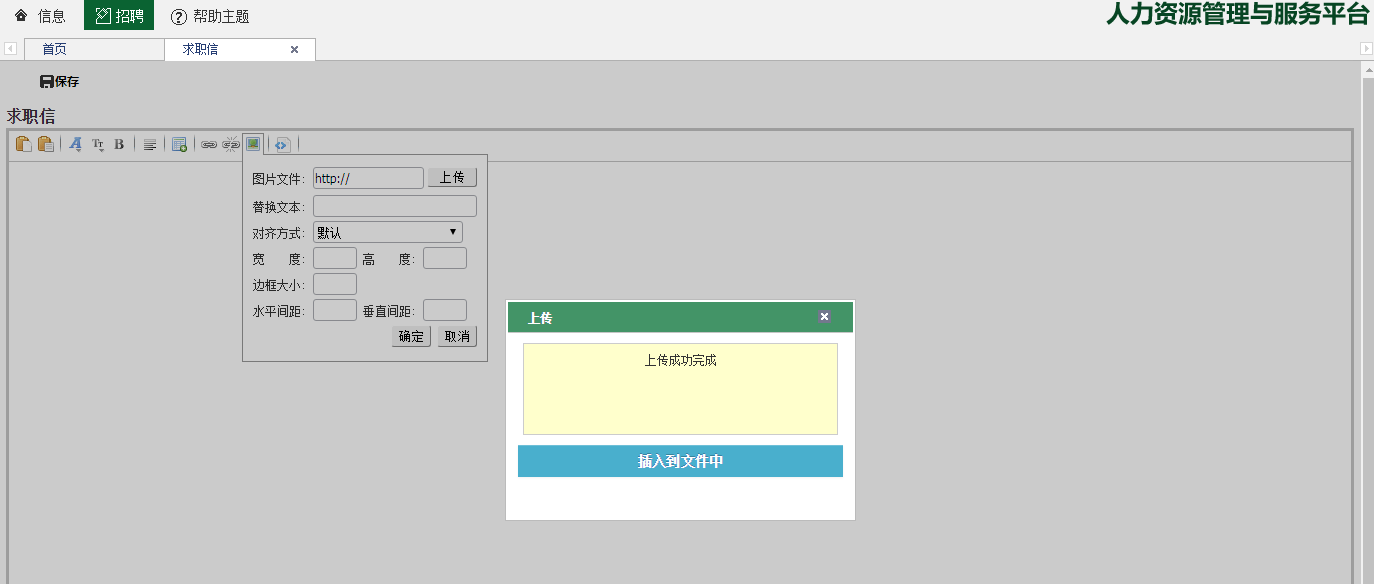

普通用户的任意文件上传

上传以后插入文件中,但是没任何显示。

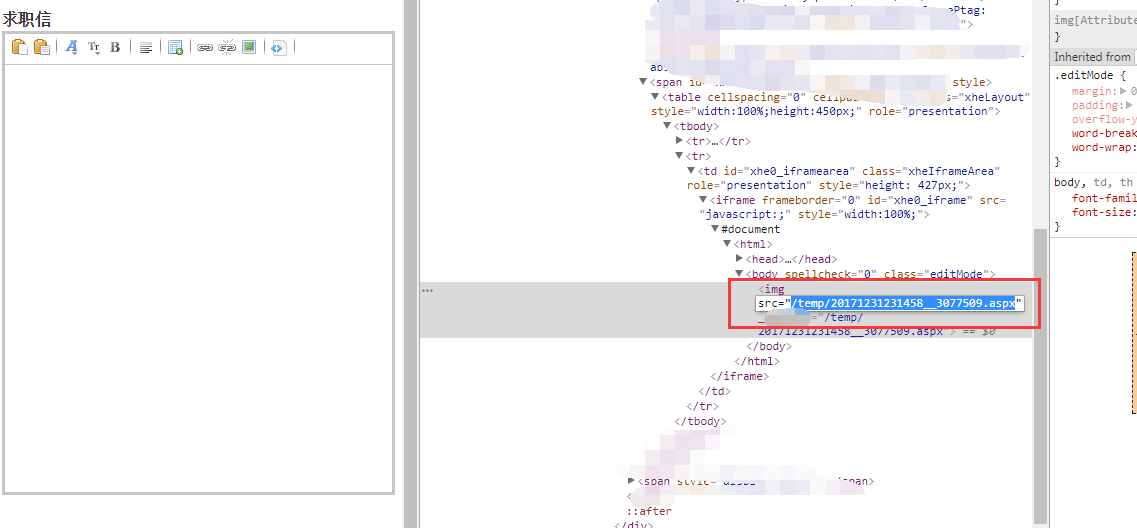

右击查看源代码,找到shell地址:

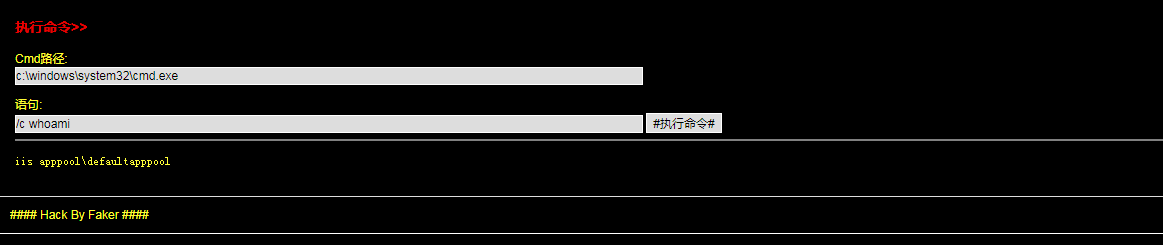

提权

基础信息收集

win2008 x64 ,可执行cmd

用户是iis内置用户

公网ip

远程端口3389开启

开有mssql服务,未发现杀软

提权思路

1.EXP提权

2.mssql服务找到sa账号密码之后提权

尝试1:尝试了MS15051、ms16014、ms16-016、ms16-032 均无果,应该是服务器开启了自动更新,补丁都打了。

尝试2:寻找sa的密码,在web.config中找到

使用大马的mssql数据库管理功能执行命令,查看权限:

然后mstsc链接即可,但是发现有未知防护拦截了外部链接3389,于是转发3389端口,然后连接

总结

web.config中的数据库用户及密码都进行了编码,明文的密码是错误的,我找到密码的方式是看备份文件,备份文件中密码是以明文存放的,且密码未修改过。因此,在此后的渗透过程中,要多注意这一点。(ps:这篇文章没什么有价值的地方,好久没写过渗透记录了,别人还以为我只会sql注入呢。)